D2 资产安全

目录

资产识别和分类(Classification)

数据始于创建,结束于销毁时,实现数据生命周期管理的第一步是对信息和资产进行识别和分类。

信息分类的作用

按照数据的价值,内容敏感程度、影响和分发范围进行分类。进而可以针对不同级别的资产进行保护。

什么是敏感数据?

敏感数据是指非公开的数据,包括机密、私有、受保护的资产。

- 个人身份信息 PII。NIST SP 800-122 个人身份信息保密指南提供了如何保护 PII 的信息。

- 受保护的健康信息 PHI(Protected Health Information),HIPAA(健康保险流通与责任法案)是保护 PHI 的一种法律

- 专有数据:任何可以帮助组织保持竞争优势的数据。可以是源代码、技术设计、内部流程、知识产权、商业机密等

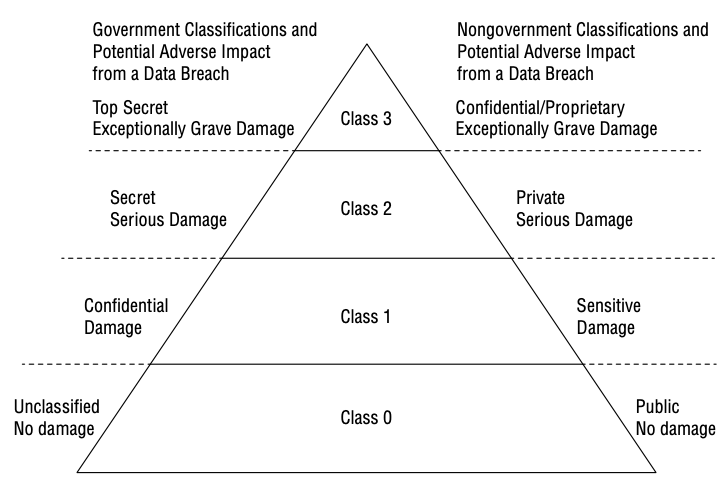

数据分类(了解)

一般按照数据丢失后带来的损失来定级。按照级别,级别越高,数据越敏感。

政府分类

- Top secret:绝密,示例:国家安全相关的信息。泄露会导致特别严重/异常严重的损害

- secret:秘密,泄露会导致严重的损害

- confidential:机密,泄露会对国家安全导致损害

- Sensitive but unclassified:SBU,敏感但未分类

- unclassified:未分类

非政府分类

- Confidential/proprietary:机密/专有

- Private:私有,例如,源代码

- Sensitive:敏感,一些创意,邮件等

- Public:公开

资产分类

资产分类应该与数据分类相匹配。比如存放敏感数据的计算机应该也贴上计算机的标签。

数据状态和安全控制

数据在不同状态的风险是不一样的。

静态数据安全

硬件介质加密,比如加密 U 盘

软件介质加密,比如 PGP 全盘加密

- 文件级别加密,压缩软件自带的加密等

- 严格的访问控制

- 加密是最有效的防丢失方式

动态数据安全(传输中的数据)

链路加密:IPSec

- 端对端加密:TLS

- 邮件使用 PGP 或 S/MIME

使用中数据的安全

安全编码规范:以 owasp 模型为基础与规范进行编码

防御控制点:输入验证、错误处理、API 验证、代码评审

侧信道攻击:例如利用电信号去抓取数据

数据防泄漏 DLP

作用:防止企业敏感数据外泄的一类技术。

两种类型:

- 基于网络的 DLP:基于网络进行扫描,可以放在边缘,扫描离开(出向)的数据。如果发现 DLP 可以阻止发送,并向系统管理员发送警报,如电子邮件。基于云的 DLP 也属于该分类

- 基于终端的 DLP:可以控制 U 盘拷贝、打印等行为。

DLP 通常可以支持关键词、内容的查找,也支持压缩文件。但不支持加密的数据。

数据防泄漏系统(数据丢失防御Data Loss Prevention)、水印、隐写术都可以防止数据外泄。

存储介质降级

如果一些介质本来存放机密的信息,现在想用来存放非敏感的信息,此时牵扯到清除介质上残留的数据。

企业通常不使用降级的方式,而是直接销毁。这样更安全。

销毁敏感数据的方法总结

- 擦除 erasing/deleting:删除目录、链接,数据本身还存在,不建议

- 清理/重写 clearing/overwiting :删除数据本身,用数据覆写,只进行一次,也不建议

- 清洗/清除 purging :删多次,不管用哪种已知方法都无法恢复原始数据,可以和消磁一起使用。用于在不太安全的环境中重用介质

- 净化 Sanitization:删除 metadata

- 消磁 Degaussing:仅对磁介质有效,对于 SSD、光盘无效

- 销毁 Destruction:物理或者化学的方式销毁,最安全,比如 SSD,需要销毁成 2nm 或者更小的尺寸

固态硬盘擦除:一般 SSD 会加密,可以擦除密钥来销毁(Cryptographic Erasure),但是这种也不保险,密钥可能在别处有备份,或者长度不够,容易被破解。

捐赠计算机时,如果有敏感数据应该销毁,而非清除。

资产保留期

记录保留是在需要时保留和维护信息,不需要时销毁。一些法律法规可能会定义数据保留时长。

不应该保留比规定更长的时间。

解除分类:数据不需要再使用,需要将其归档存放,此时可以解除分类。

数据保护方法

第一优先级是加密。

DRM 数字版权管理

- DRM 许可证,包含使用条款和解锁密钥(数据是加密的)

- 在线认证:系统需要联网定期进行认证

- 持续审计:检测滥用行为,比如避免同一数据在多个地方使用

- 自动过期:以订阅方式销售,过期后无法访问

CASB 云访问安全代理

CASB:Cloud Access Security Broker

部署在本地或者云端的软件,控制用户对于云资源的访问。

具备认证、授权和控制,确保只有合规用户才能访问。具备 DLP、活动监控等多种功能。

可以避免 Shadow IT 问题,影子 IT 是指未经 IT 部门批准的不知情的资源访问。

假名化 Pseudonymization

也就是 Alias,在系统中不真实记录名称,而是用 ID 代替,可以避免直接检索某人的信息。

使用假名化时,则不需要遵守严格的要求(比如 GDPR)

令牌化

常用于信用卡系统。

匿名化

如果不需要个人数据,可以使用此方式,删除所有相关的数据。

随机屏蔽是一种匿名化数据的方法:比如一个数据库中随机交换列中的数据,总体的聚合结果可能不变,但是单个值差异很大,很难逆向。

数据角色 - 分级控制

目的:

- 对敏感的数据进行严格的访问控制

- 职责分离,问责

- 最小权限

数据所有者(信息所有者)

Data Owner,对数据负有最终责任的人,如 CEO、总裁、部门主管。(Due Care)

所有者如果未能制定和执行安全策略,保护和维持敏感数据,则可能要对其疏忽负责。

NIST SP 800-18 Rev1 联邦信息系统安全计划开发指南,描述信息所有者的下列责任:

- 建立适当使用和保护信息的规则(行为规则 rules of behavior)

- 向资产所有者提供有关信息的安全要求和控制规则

- 决定谁可以访问数据,需要具备哪些权限和特权

- 识别和评估保存数据系统的安全控制

概括:责任人、数据分级、授权

资产所有者(系统所有者)- 部门主管

指拥有处理敏感数据的资产或系统权限的人员。可能和数据所有者是同一个人。

NIST SP 800-18 规定有以下职责:

- 与信息所有者,系统管理员和最终用户制定安全规划

- 维护系统安全计划,确保系统按照规定部署和运行

- 确保系统用户、支持人员接受了安全培训

- 在发生重大变化时更新系统安全计划

- 协助识别、实施和评估通用安全控制

概括:确保安全计划和措施可以落实到位。

业务所有者(任务所有者)- 业务部门

Business/Mission Owners

任何处理数据的系统都可以叫做数据使用者。比如 HR 部门会使用 IT 部门管理的平台。

所有者可能要协助 IT 来进行资产的评估。

数据控制者 Data Controllers

数据控制者决定要处理什么数据,为什么要处理这个数据,以及如何处理它。

数据处理者

最终执行数据处理的人,可能是托管的第三方。

例如:员工为了处理工资单的任务,收集员工工资数据,但是最终的处理外包给第三方。

数据托管员/管理员

Data Custodians,数据拥有者委派托管员来执行日常任务。

托管员可能执行:

- 备份

- 完整性检查

- 从备份恢复

- 维护数据审计日志

相关角色:项目经理、数据库管理员、开发、数据采集

Administrator,通常数据管理员=数据托管员

用户和主体

用户指通过计算机系统访问数据以完成工作任务的人。

GDPR 将数据主体视为与数据相关的个人。比如小 A 的 PII,小 A 就是数据主体。

安全基线

安全基线确定保护数据的最低标准。